发布人:Rich Cannings、Jason Woloz、Neel Mehta、Ken Bodzak、Wentao Chang、Megan Ruthven

Google 一直在努力改进自身系统,以防止用户受到潜在有害应用(PHA) 的侵害。PHA 程序设计者通常试图将其有害应用安装到尽可能多的设备上。但也有少数 PHA 程序设计者会花费大量精力、时间和金钱来开发只安装在一台或极少量设备上的有害应用。这称为针对性攻击。

在这篇博文中,我们将介绍 Chrysaor 这个被用来对少量 Android 设备进行针对性攻击的新发现的间谍软件系列,以及为什么说这样的调查有助于 Google 防止 Android 用户受到各类威胁的侵害。

什么是 Chrysaor?

Chrysaor 是一种间谍软件,据信由 NSO Group Technologies 开发,这家公司专门从事针对性攻击用途软件和基础架构的开发和销售。Chrysaor 据说与 Pegasus 间谍软件有关,后者最先发现于 iOS 平台, Citizen Lab 和 Lookout 对其进行过分析。

去年年底,收到 Lookout 提供的一份可疑软件包名称列表后,我们发现有几十台 Android 设备可能安装了一款与 Pegasus 有关的应用,我们将该应用命名为 Chrysaor。尽管这些应用从未在 Google Play 中发布,但我们利用验证应用立即确定了问题的范围。我们从受影响的设备收集信息,同时尝试获得 Chrysaor 应用,以便深入了解其对用户的影响。我们联系了潜在受影响的用户,在受影响设备上停用了这些应用,并在“验证应用”中实现了相应变更以保护所有用户。

Chrysaor 的影响范围有多大?

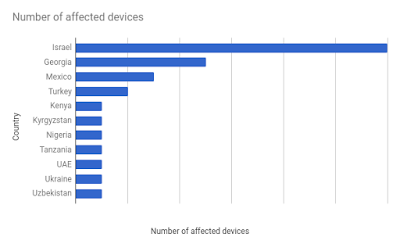

Chrysaor 从未在 Google Play 中发布,在 Google Play 之外的安装量也很少。据我们观察,在受到“验证应用”保护的逾 14 亿台设备中,只有不到 36 台受害设备安装了 Chrysaor。这些设备分布于以下国家/地区:

我们如何为您提供保护

为保护 Android 设备和用户,Google Play 提供了一整套在平台发布以外进行更新的安全服务。用户不必安装任何额外的安全服务就能确保设备的安全。在 2016 年,这些服务为逾 14 亿台设备提供了保护,这使 Google 跻身全球最大设备内置安全服务提供商之列:

- 利用人员、云端系统以及从设备传来的数据识别 PHA

- 警告用户不要安装或阻止用户安装 PHA

- 不间断扫描设备,查找 PHA 和其他有害威胁

我需要做什么?

您或您认识的人受到 Chrysaor 恶意软件影响的可能性极低。我们通过调查发现,受 Chrysaor 影响的设备不到 36 台,我们在这些设备上停用了 Chrysaor,并通知了所有已知受影响设备的用户。此外,我们还为所有使用我们安全服务的用户启用了改良版保护。

为确保全面防范 PHA 和其他威胁,我们建议您完成下面这 5 个基本步骤:

- 只安装来源正规的应用:安装来自 Google Play 等正规来源的应用。Google Play 上不存在 Chrysaor 应用。

- 启用安全的锁定屏幕:为自己挑选一个易记而又让他人难猜的 PIN 码、图案或密码。

- 更新您的设备:及时为您的设备更新最新的安全补丁程序。

- 验证应用:确保“验证应用”已启用。

- 定位您的设备:练习通过 Android 设备管理器查找您的设备,因为与安装 PHA 相比,丢失设备的可能性要大得多。

Chrysaor 是如何工作的?

我们认为,为了安装 Chrysaor,攻击者通过哄骗手段诱使其具体针对的个人将恶意软件下载到设备上。一旦安装了 Chrysaor,一名远程操作员就能通过充分利用麦克风、摄像头、数据收集以及对电话和短信等通信应用上的应用活动进行记录和追踪,对受害者在设备上以及设备附近的活动实施监视。

我们分析过的一个示例 Chrysaor 应用具有代表性,该应用是专门针对运行 Jellybean (4.3) 或更低版本的设备量身定制的。以下是对一款名为

com.network.android 的 Chrysaor 应用范围和影响的回顾,该应用专为 Samsung 目标设备量身定制,其 SHA256 摘要如下: ade8bef0ac29fa363fc9afd958af0074478aef650adeb0318517b48bd996d5d5安装后,该应用会利用已知的 framaroot 漏洞提升权限并破坏 Android 的应用沙盒。如果目标设备不容易受到这些漏洞攻击,则该应用会尝试使用预先放置在

/system/csk 的超级用户二进制文件来提升权限。 提升权限后,该应用会立即通过以下手段进行自我保护并开始收集数据:

- 将自身安装在

/system分区,以便在恢复出厂设置后得到保留 - 卸载 Samsung 的系统更新应用 (

com.sec.android.fotaclient) 并停用自动更新,以便保留自身(将Settings.System.SOFTWARE_UPDATE_AUTO_UPDATE设置为 0) - 删除 WAP 推送消息并更改 WAP 消息设置,这可能是出于反取证目的。

- 启动内容观察器和主任务循环,以便接收远程命令和漏出数据

该应用采用六种方法来收集用户数据:

- 重复命令:利用闹铃定期在设备上重复执行操作来暴露数据,包括收集位置数据。

- 数据收集器:将设备上的全部现有内容转储到队列中。数据收集器与重复命令联用,通过将应用的 /data/data 目录设置为全局可读来收集用户数据,其中包括短信设置、短信、通话记录、浏览器历史记录、日历、联系人、电子邮件以及来自选定消息传递应用(包括 WhatsApp、Twitter、Facebook、Kakoa、Viber 和 Skype)的消息。

- 内容观察器:利用 Android 的 ContentObserver 框架来收集短信、日历、联系人、移动电话信息、电子邮件、WhatsApp、Facebook、Twitter、Kakao、Viber 和 Skype 的变化。

- 屏幕截图:通过原始帧缓冲区采集当前屏幕的图像。

- 按键记录:通过从

/system/lib/libbinder.so挂接IPCThreadState::Transact和使用接口com.android.internal.view.IInputContext拦截 android::parcel 来记录输入事件。 - RoomTap:以静音方式接听电话并在后台保持连线,从而让来电者能够听到电话麦克风受话范围内的谈话。如果用户解锁设备,则会在应用挂断电话、重置通话设置并为用户与设备正常交互做准备时看到黑屏现象。

最后,该应用可通过三种方式自我卸载:

- 通过服务器发出的命令

- 60 天后设备还没能在服务器上签入时自动卸载

- 通过消解文件。如果设备上存在

/sdcard/MemosForNotes,Chrysaor 应用会将自身从设备上卸载。

上传至 VirusTotal 的示例应用

为鼓励安全社区做进一步研究,我们已将这些示例 Chrysaor 应用上传至 Virus Total。

| 软件包名称 | SHA256 摘要 | SHA1 证书 |

| com.network.android | ade8bef0ac29fa363fc9afd958af0074478aef650adeb0318517b48bd996d5d5 | 44f6d1caa257799e57f0ecaf4e2e216178f4cb3d |

| com.network.android | 3474625e63d0893fc8f83034e835472d95195254e1e4bdf99153b7c74eb44d86 | 516f8f516cc0fd8db53785a48c0a86554f75c3ba |

其他包含 Chrysaor 链接的摘要

我们通过调查发现了其他一些与 Chrysaor 有关的应用。

| 软件包名称 | SHA256 摘要 | SHA1 证书 |

| com.network.android | 98ca5f94638768e7b58889bb5df4584bf5b6af56b188da48c10a02648791b30c | 516f8f516cc0fd8db53785a48c0a86554f75c3ba |

| com.network.android | 5353212b70aa096d918e4eb6b49eb5ad8f59d9bec02d089e88802c01e707c3a1 | 44f6d1caa257799e57f0ecaf4e2e216178f4cb3d |

| com.binary.sms.receiver | 9fae5d148b89001555132c896879652fe1ca633d35271db34622248e048c78ae | 7771af1ad3a3d9c0b4d9b55260bb47c2692722cf |

| com.android.copy | e384694d3d17cd88ec3a66c740c6398e07b8ee401320ca61e26bdf96c20485b4 | 7771af1ad3a3d9c0b4d9b55260bb47c2692722cf |

| com.android.copy | 12e085ab85db887438655feebd249127d813e31df766f8c7b009f9519916e389 | 7771af1ad3a3d9c0b4d9b55260bb47c2692722cf |

| com.android.copy | 6348104f8ef22eba5ac8ee737b192887629de987badbb1642e347d0dd01420f8 | 31a8633c2cd67ae965524d0b2192e9f14d04d016 |

Lookout 自行独立完成了对我们获得的示例应用的分析,可在此处查看他们的报告。