重签名的四种方式

- 手动重签名【这种方法很复杂,容易出错,不过更接近原理】

- 使用Xcode进行重签名【在手动重签的基础上,利用XCode的功能执行部分操作,这种方法比较简单】

- 使用XCode脚本自动签名【首选的方法】

- 使用Monkey自动签名【Monkey的原理其实就是第三种方法】

手动重签名APP【这里以WeChat为例】

准备工作

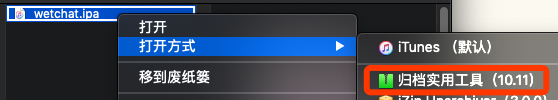

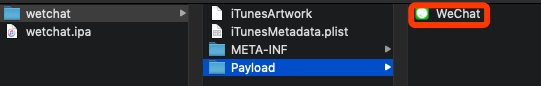

微信脱壳后的IPA包【砸壳有两种方式(Clutch、dumpdecrypted),有兴趣的可以先去了解一下,我也会在后续的文章中分享这两种工具的使用,我们现在暂时从PP助手上面下载IPA包】 #####操作流程 1.解压wechat.ipa【ipa文件本质就是个zip包】

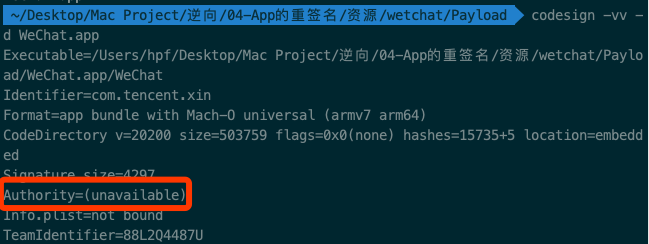

砸过壳的App会有两个特点:没有签名信息和已经解过密了

- 查看.app文件的签名信息

$codesign -vv -d WeChat.app- 查看.app文件里面可执行文件的加密信息

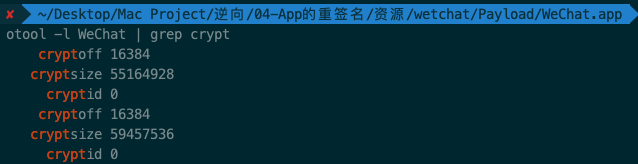

获取给可执行文件的加密信息 $otool -l WeChat | grep crypt因为cryptid的值为0,代表已经被解密了【砸壳是PP助手帮我们做的,后面我会在越狱篇介绍如何自己动手】

4.开始手动去重签名

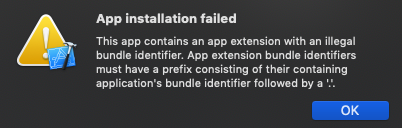

- 由于 Plugins/Wacth 里面是一些拓展插件和WatchApp,个人的证书没办法签extension,签名后无法正常安装到手机上,需要删掉

一开始我强行签名这些插件,安装到手机上时会出现如下报错

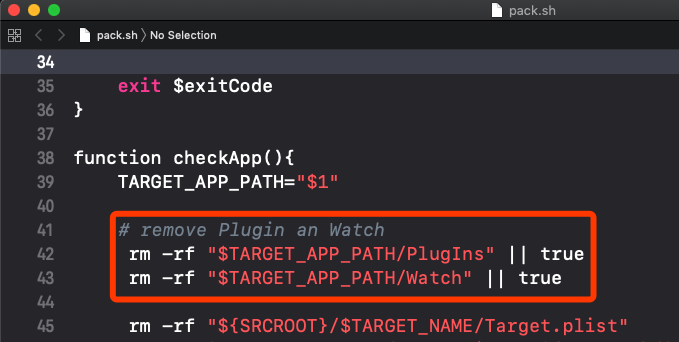

后来我在Monkey的签名脚本中,发现他们是直接把这两个文件夹直接删掉

- 需要对APP用到的每一个动态库【framework/dylib】进行签名

- 首先签名需要你有苹果开发者账号的开发证书

- 查看我们可以用来签名的证书信息

$security find-identity -v -p codesigning- 签名动态库【这里需要把.app/Frameworks目录下的所有动态库进行签名】 codesign -fs "iPhone Developer: XXX (XXXXXXXX)" mars.framework codesign -fs "iPhone Developer: XXX (XXXXXXXX)" MMCommon.framework codesign -fs "iPhone Developer: XXX (XXXXXXXX)" MultiMedia.framework codesign -fs "iPhone Developer: XXX (XXXXXXXX)" WCDB.framework ""里面是我们自己的证书,这里我就隐藏了用XXX替代

- 给WeChat.app下的可执行文件执行权限

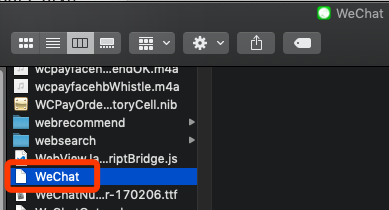

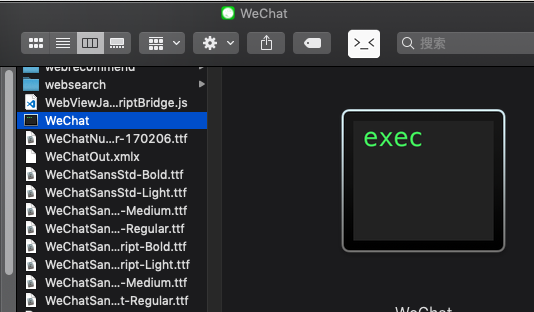

$chmod +x WeChat

- 添加描述文件

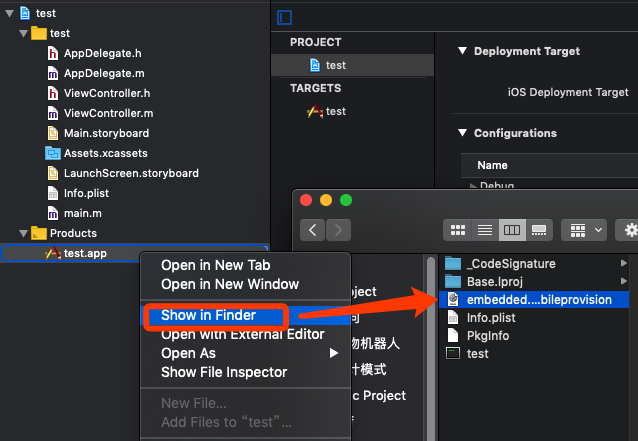

新建一个工程,使用真机编译,从生成的APP包中获取描述文件

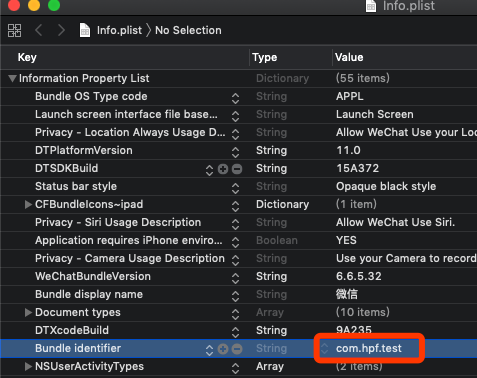

- 修改info.plist里面的Bundle ID 【这个Bundle ID 必须跟我们刚新建的工厂的Bundle ID一致】

- 生成权限文件

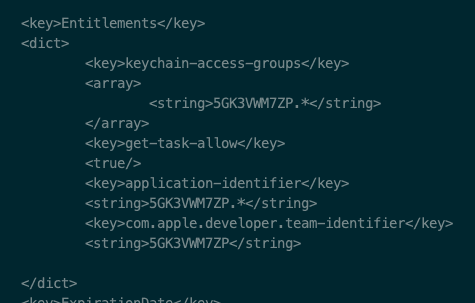

通过我们刚才生成描述文件中,查询出权限信息

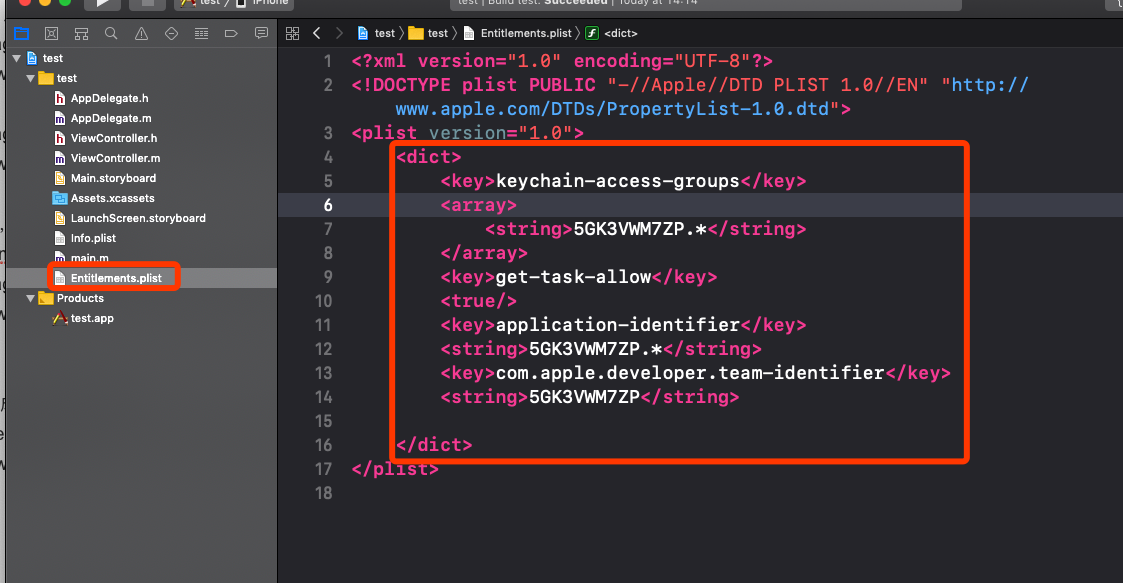

$security cms -D -i embedded.mobileprovision然后使用XCode新建一个Entitlements.plist文件把权限信息拷贝进来,这样就得到我们自己的权限文件了

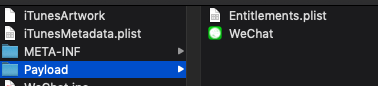

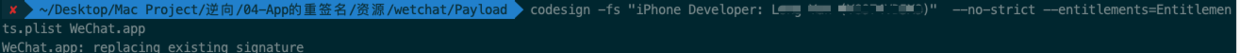

- 把新的权限文件放到.app文件的同级目录下,使用权限文件,签名整个APP

codesign -fs "iPhone Developer: XXX (XXXXXX)" --no-strict --entitlements=Entitlements.plist WeChat.app

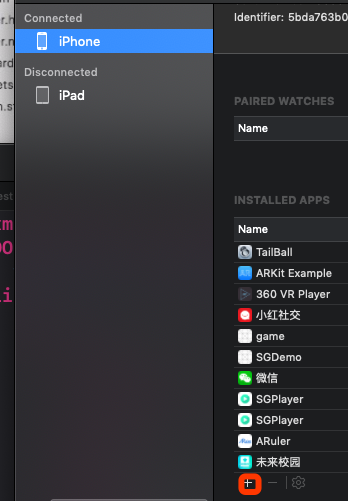

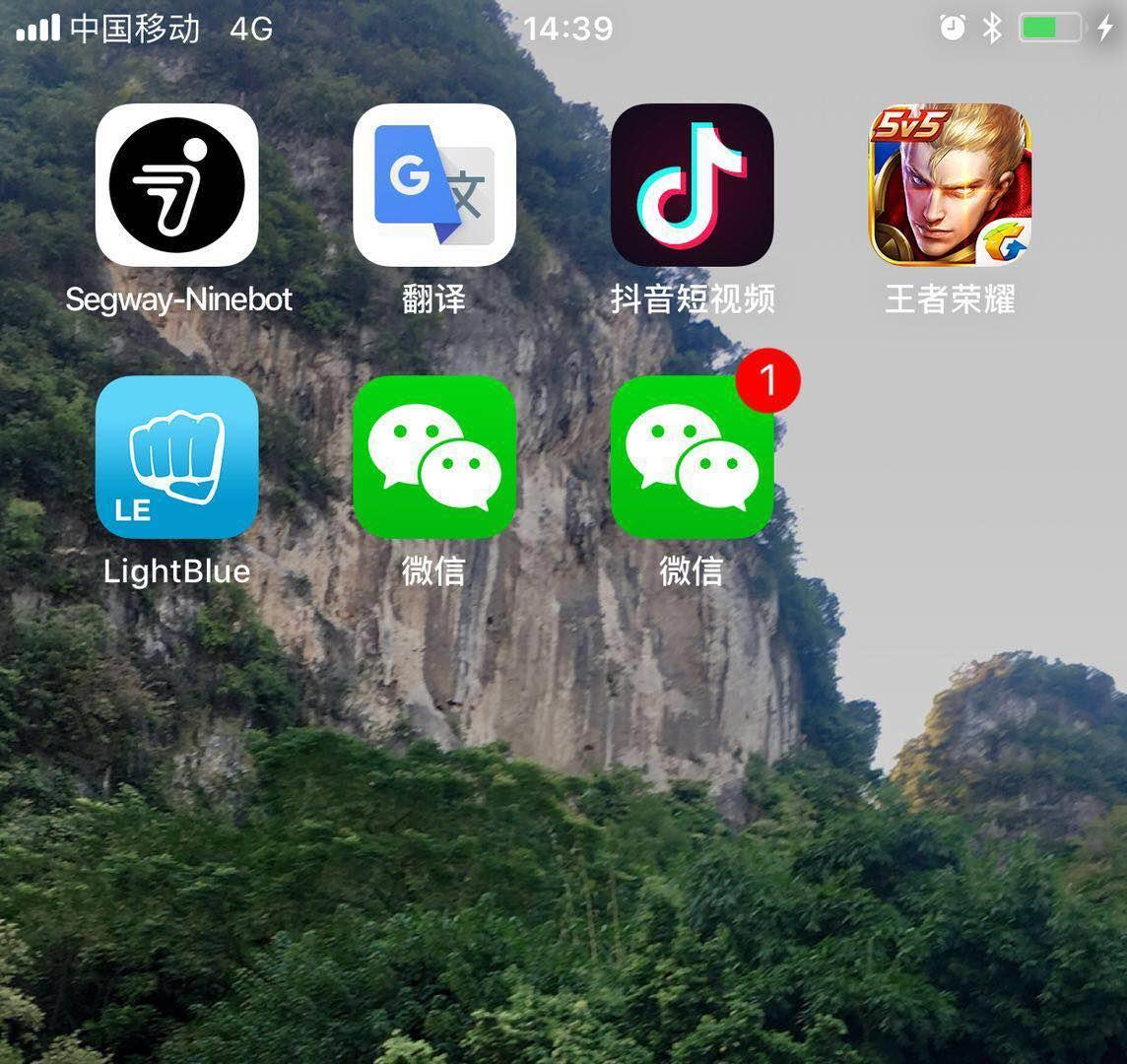

- 使用 Devices and Simulators 成功安装到手机上