一、简介

Apache Shiro是Java的一个安全(权限)框架,与Spring Security功能类似,可以用在Java SE环境,也可以用在Java EE环境下,Shiro 可以完成:认证、授权、加密、会话管理、与Web 集成、缓存等功能。

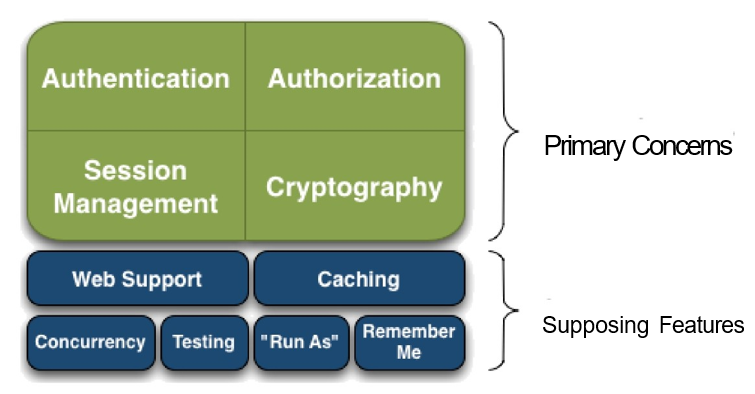

基本功能如下图:

- Authentication:身份认证/登录,验证用户是不是拥有相应的身份;

- Authorization:授权,即权限验证,验证某个已认证的用户是否拥有某个权限;即判断用 户是否能进行什么操作,如:验证某个用户是否拥有某个角色。或者细粒度的验证某个用户 对某个资源是否具有某个权限;

- Session Manager:会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有 信息都在会话中;会话可以是普通 JavaSE 环境,也可以是 Web 环境的;

- Cryptography:加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储;

- Web Support:Web 支持,可以非常容易的集成到Web 环境;

- Caching:缓存,比如用户登录后,其用户信息、拥有的角色/权限不必每次去查,这样可 以提高效率;

- Concurrency:Shiro 支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能 把权限自动传播过去;

- Testing:提供测试支持;

- Run As:允许一个用户假装为另一个用户(如果他们允许)的身份进行访问;

- Remember Me:记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录了

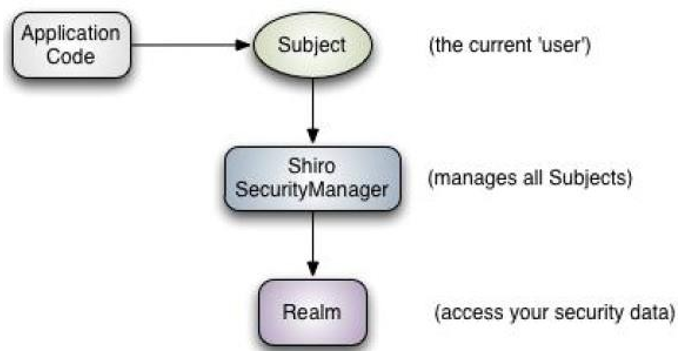

Shiro架构(Shiro外部来看)

- Subject:应用代码直接交互的对象是 Subject,也就是说 Shiro 的对外 API 核心就是 Subject。Subject 代表了当前“用户”,这个用户不一定是一个具体的人,与当前应用交互的任何东西都是 Subject,如网络爬虫, 机器人等;与 Subject 的所有交互都会委托给 SecurityManager; Subject 其实是一个门面,SecurityManager 才是实际的执行者;

- SecurityManager:安全管理器;即所有与安全有关的操作都会与 SecurityManager 交互;且其管理着所有 Subject;可以看出它是 Shiro 的核心,它负责与 Shiro 的其他组件进行交互,它相当于 SpringMVC 中 DispatcherServlet 的角色;

- Realm:Shiro 从 Realm 获取安全数据(如用户、角色、权限),就是说 SecurityManager 要验证用户身份,那么它需要从 Realm 获取相应的用户 进行比较以确定用户身份是否合法;也需要从 Realm 得到用户相应的角色/ 权限进行验证用户是否能进行操作;可以把 Realm 看成 DataSource

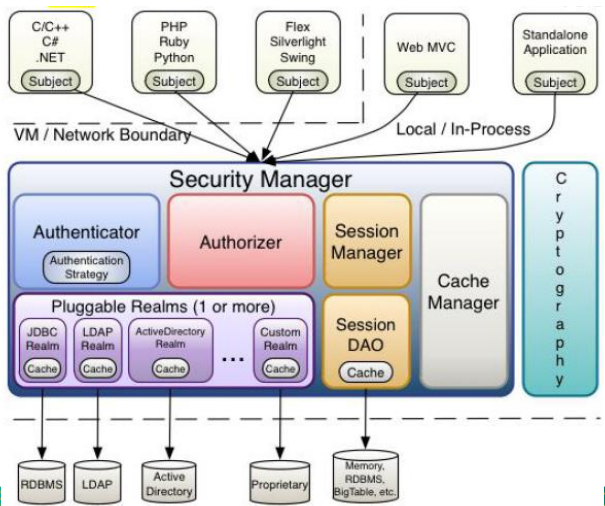

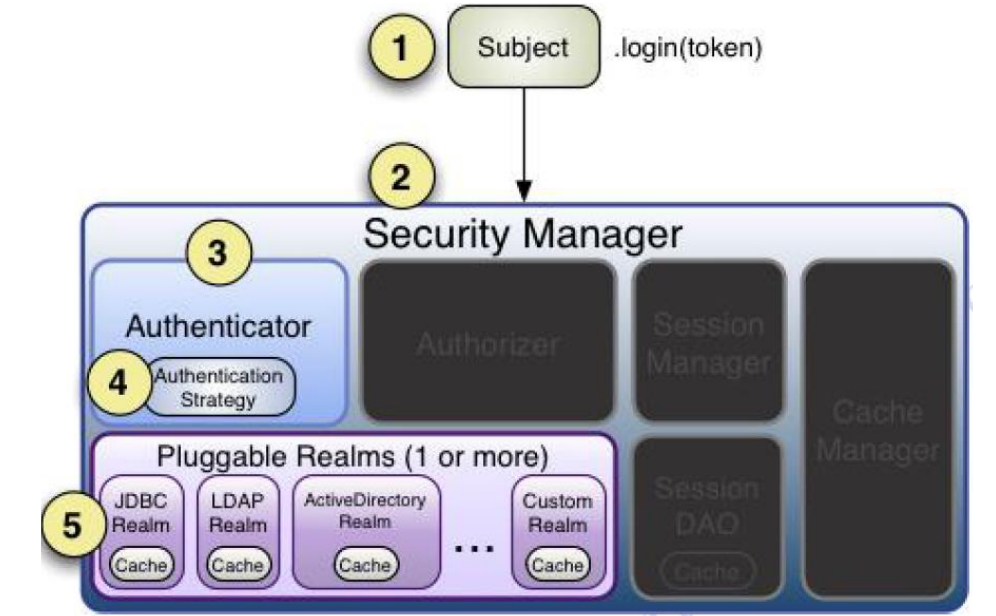

Shiro架构(Shiro内部来看)

- Subject:任何可以与应用交互的“用户”;

- SecurityManager :相当于SpringMVC 中的 DispatcherServlet;是 Shiro 的心脏; 所有具体的交互都通过 SecurityManager 进行控制;它管理着所有 Subject、且负责进 行认证、授权、会话及缓存的管理。

- Authenticator:负责 Subject 认证,是一个扩展点,可以自定义实现;可以使用认证 策略(Authentication Strategy),即什么情况下算用户认证通过了;

- Authorizer:授权器、即访问控制器,用来决定主体是否有权限进行相应的操作;即控 制着用户能访问应用中的哪些功能;

- Realm:可以有 1 个或多个 Realm,可以认为是安全实体数据源,即用于获取安全实体 的;可以是JDBC 实现,也可以是内存实现等等;由用户提供;所以一般在应用中都需要 实现自己的 Realm;

- SessionManager:管理 Session 生命周期的组件;而 Shiro 并不仅仅可以用在 Web 环境,也可以用在如普通的 JavaSE 环境

- CacheManager:缓存控制器,来管理如用户、角色、权限等的缓存的;因为这些数据 基本上很少改变,放到缓存中后可以提高访问的性能

- Cryptography:密码模块,Shiro 提高了一些常见的加密组件用于如密码加密/解密。

二、环境搭建

引入项目所需所有pom文件

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<maven.compiler.source>1.8</maven.compiler.source>

<maven.compiler.target>1.8</maven.compiler.target>

<spring.version>5.0.2.RELEASE</spring.version>

<slf4j.version>1.6.6</slf4j.version>

<log4j.version>1.2.12</log4j.version>

<mysql.version>5.1.6</mysql.version>

<mybatis.version>3.4.5</mybatis.version>

</properties>

<dependencies>

<!-- ehcache -->

<dependency>

<groupId>net.sf.ehcache</groupId>

<artifactId>ehcache</artifactId>

<version>2.4.3</version>

</dependency>

<!-- shiro-core -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-all</artifactId>

<version>1.3.2</version>

</dependency>

<!-- spring -->

<dependency>

<groupId>org.aspectj</groupId>

<artifactId>aspectjweaver</artifactId>

<version>1.6.8</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-aop</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-context</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-web</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-webmvc</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-test</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-tx</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-jdbc</artifactId>

<version>${spring.version}</version>

</dependency>

<!-- junit -->

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>4.12</version>

<scope>test</scope>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>${mysql.version}</version>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>servlet-api</artifactId>

<version>2.5</version>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>javax.servlet.jsp</groupId>

<artifactId>jsp-api</artifactId>

<version>2.0</version>

<scope>provided</scope>

</dependency>

<!-- servlet -->

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api</artifactId>

<version>3.1.0</version>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>taglibs</groupId>

<artifactId>standard</artifactId>

<version>1.1.2</version>

</dependency>

<dependency>

<groupId>jstl</groupId>

<artifactId>jstl</artifactId>

<version>1.2</version>

</dependency>

<!-- log start -->

<dependency>

<groupId>log4j</groupId>

<artifactId>log4j</artifactId>

<version>${log4j.version}</version>

</dependency>

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-api</artifactId>

<version>${slf4j.version}</version>

</dependency>

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-log4j12</artifactId>

<version>${slf4j.version}</version>

</dependency>

<!-- log end -->

<dependency>

<groupId>org.mybatis</groupId>

<artifactId>mybatis</artifactId>

<version>${mybatis.version}</version>

</dependency>

<dependency>

<groupId>org.mybatis</groupId>

<artifactId>mybatis-spring</artifactId>

<version>1.3.0</version>

</dependency>

<dependency>

<groupId>c3p0</groupId>

<artifactId>c3p0</artifactId>

<version>0.9.1.2</version>

<type>jar</type>

<scope>compile</scope>

</dependency>

</dependencies>

web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd"

version="3.1">

<display-name>Archetype Created Web Application</display-name>

<!--配置Spring的监听器,默认只加载WEB-INF目录下的applicationContext.xml配置文件-->

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

<!--设置配置文件的路径-->

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>classpath:applicationContext.xml</param-value>

</context-param>

<!--配置前端控制器-->

<servlet>

<servlet-name>dispatcherServlet</servlet-name>

<servlet-class>org.springframework.web.servlet.DispatcherServlet</servlet-class>

<!--加载springmvc.xml配置文件-->

<init-param>

<param-name>contextConfigLocation</param-name>

<param-value>classpath:spring-mvc.xml</param-value>

</init-param>

<!--启动服务器,创建该servlet-->

<load-on-startup>1</load-on-startup>

</servlet>

<servlet-mapping>

<servlet-name>dispatcherServlet</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

<!--解决中文乱码的过滤器-->

<filter>

<filter-name>characterEncodingFilter</filter-name>

<filter-class>org.springframework.web.filter.CharacterEncodingFilter</filter-class>

<init-param>

<param-name>encoding</param-name>

<param-value>UTF-8</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>characterEncodingFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!--

DelegatingFilterProxy 实际上是 Filter 的一个代理对象,作用是自动到 Spring 容器查找名

字为 shiroFilter(filter-name)的 bean 并把所有 Filter

的操作委托给它。默认情况下, Spring 会到 IOC 容器中查找和 <filter-name> 对应的 filter bean.

也可以通过 targetBeanName 的初始化参数来配置 filter bean的id.这个shireFilter可以拦截所有资源,

只要发一个请求就会被他拦截到。

-->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

<init-param>

<param-name>targetFilterLifecycle</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

</web-app>

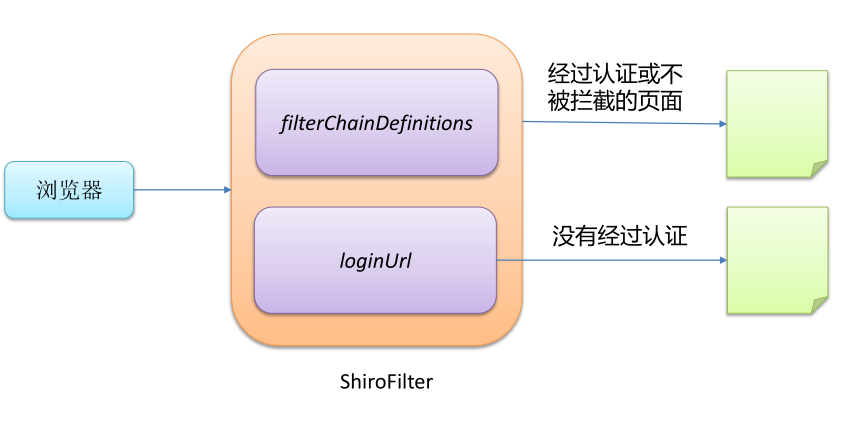

Shiro 提供了与 Web 集成的支持,其通过一个ShiroFilter 入口来拦截需要安全控制的URL,然后

进行相应的控制。类似于如 Strut2/SpringMVC 这种web 框架的前端控制器,是安全控制的入口点,其

负责读取配置(如ini 配置文件),然后判断URL是否需要登录/权限等工作。

ShiroFilter的工作流程:

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:context="http://www.springframework.org/schema/context"

xmlns:aop="http://www.springframework.org/schema/aop"

xmlns:tx="http://www.springframework.org/schema/tx"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans.xsd

http://www.springframework.org/schema/context

http://www.springframework.org/schema/context/spring-context.xsd

http://www.springframework.org/schema/aop

http://www.springframework.org/schema/aop/spring-aop.xsd

http://www.springframework.org/schema/tx

http://www.springframework.org/schema/tx/spring-tx.xsd">

<context:component-scan base-package="com.example" >

<!--配置哪些注解不扫描-->

<context:exclude-filter type="annotation" expression="org.springframework.stereotype.Controller" />

</context:component-scan>

<!--Spring整合MyBatis框架-->

<!--配置连接池-->

<bean id="dataSource" class="com.mchange.v2.c3p0.ComboPooledDataSource">

<property name="driverClass" value="com.mysql.jdbc.Driver"/>

<property name="jdbcUrl" value="jdbc:mysql:///test"/><!-- 要想同时执行多条语句需要加上allowMultiQueries=true -->

<property name="user" value="root"/>

<property name="password" value="123456"/>

</bean>

<!-- 配置SecurityManager -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="cacheManager" ref="cacheManager"/>

<property name="realm" ref="jdbcRealm"/>

</bean>

<!-- 配置cacheManager -->

<bean id="cacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager">

<property name="cacheManagerConfigFile" value="classpath:ehcache.xml"/>

</bean>

<!--

配置 Realm

-->

<bean id="jdbcRealm" class="com.example.realms.ShiroRealm">

</bean>

<!--

配置 LifecycleBeanPostProcessor. 可以自动的来调用配置在 Spring IOC 容器中 shiro bean 的生命周期方法.

-->

<bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor"/>

<!--

启用 IOC 容器中使用 shiro 的注解. 但必须在配置了 LifecycleBeanPostProcessor 之后才可以使用.

-->

<bean class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator"

depends-on="lifecycleBeanPostProcessor"/>

<bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor">

<property name="securityManager" ref="securityManager"/>

</bean>

<!--

配置 ShiroFilter. 这步特别关键

id 必须和 web.xml 文件中配置的 DelegatingFilterProxy 的 <filter-name> 一致.

若不一致, 则会抛出: NoSuchBeanDefinitionException. 因为 Shiro 会来 IOC 容器中查找和 <filter-name> 名字对应的 filter bean.

-->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager"/>

<property name="loginUrl" value="/login.jsp"/><!-- 登录页面 -->

<property name="successUrl" value="/list.jsp"/><!-- 登录成功页面 -->

<property name="unauthorizedUrl" value="/unauthorized.jsp"/><!-- 没有权限的页面 -->

<!--

配置哪些页面需要受保护.

以及访问这些页面需要的权限.

1). anon 可以被匿名访问

2). authc 必须认证(即登录)后才可以访问的页面.

3). logout 退出.

4). roles 角色过滤器

-->

<property name="filterChainDefinitions">

<value>

/login.jsp = anon

/** = authc

</value>

</property>

</bean>

根据上面的配置文件我们再在resources下增加ehcache.xml

<?xml version="1.0" encoding="UTF-8"?>

<ehcache>

<!-- 指定一个文件目录,当EhCache把数据写到硬盘上时,将把数据写到这个文件目录下 -->

<diskStore path="java.io.tmpdir"/>

<!-- 设定缓存的默认数据过期策略 -->

<defaultCache

maxElementsInMemory="10000"

eternal="false"

overflowToDisk="true"

timeToIdleSeconds="10"

timeToLiveSeconds="20"

diskPersistent="false"

diskExpiryThreadIntervalSeconds="120"/>

<cache name="cacheTest"

maxElementsInMemory="1000"

eternal="false"

overflowToDisk="true"

timeToIdleSeconds="10"

timeToLiveSeconds="20"/>

</ehcache>

创建com.example.realms.ShiroRealm,实现自Realm

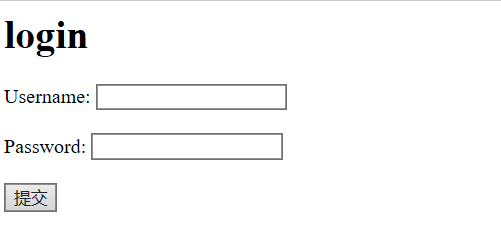

然后可以根据上面配置的shiroFilter在webapp下创建login.jsp、list.jsp、unauthorized.jsp几个页面

最后可以启动服务器,这时候我们能够看到可以直接访问login.jsp,而不能访问list.jsp

url路径匹配的细节

[urls] 部分的配置,其格式是: “url=拦截器[参数],拦截器[参数]”

如果当前请求的 url 匹配 [urls] 部分的某个 url 模式,将会执行其配置的拦截器。

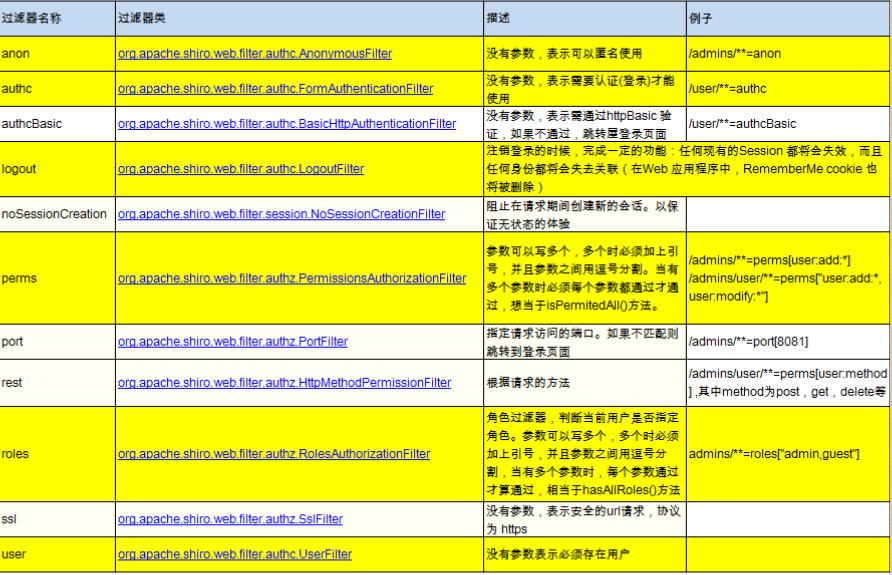

Shiro中的默认的过滤器

- url 模式使用 Ant 风格模式

- Ant 路径通配符支持 ?、*、**,注意通配符匹配不包括目录分隔符“/”:

– ?:匹配一个字符,如 /admin? 将匹配 /admin1,但不匹配 /admin 或 /admin/;

– *:匹配零个或多个字符串,如 /admin 将匹配 /admin、/admin123,但不匹配 /admin/1;

– :匹配路径中的零个或多个路径,如 /admin/ 将匹配 /admin/a 或 /admin/a/b

URL匹配顺序

URL 权限采取第一次匹配优先的 方式,即从头开始使用第一个匹配的 url 模式对应的拦截器链。

- 如1:

– /bb/=filter1

– /bb/aa=filter2

– /=filter3

– 如果请求的url是“/bb/aa”,因为按照声明顺序进行匹配,那么将使用 filter1 进行拦截。 - 如2:

– /**=authc

– /login.jsp=anno

– 这种情况下login.jsp虽然被设置为anno,但是也不能被访问

所以一般将范围比较大的匹配规则写在下面。

三、认证

认证其实也就是登录,具体步骤如下:

- 获取当前的 Subject. 调用 SecurityUtils.getSubject();

- 测试当前的用户是否已经被认证. 即是否已经登录. 调用 Subject 的 isAuthenticated()

- 若没有被认证, 则把用户名和密码封装为 UsernamePasswordToken 对象

1). 创建一个表单页面

2). 把请求提交到 SpringMVC 的 Handler

3). 获取用户名和密码. - 执行登录: 调用 Subject 的 login(AuthenticationToken) 方法.

- 自定义 Realm 的方法, 从数据库中获取对应的记录, 返回给 Shiro.

1). 实际上需要继承 org.apache.shiro.realm.AuthenticatingRealm 类

2). 实现 doGetAuthenticationInfo(AuthenticationToken) 方法. - 由 shiro 完成对密码的比对.

认证流程

具体实现:

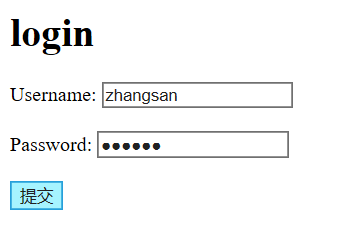

login.jsp

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<html>

<head>

<title>Title</title>

</head>

<body>

<h1>login</h1>

<form action="login" method="post">

Username: <input type="text" name="username"> <br><br>

Password: <input type="password" name="password"> <br><br>

<input type="submit" value="提交">

</form>

</body>

</html>

Controller

@RestController

public class UserController {

@Autowired

private UserService userService;

@RequestMapping("/login")

public ModelAndView login(@RequestParam("username")String username,

@RequestParam("password") String password) {

System.out.println("执行了?");

Subject currentUser = SecurityUtils.getSubject();

if (!currentUser.isAuthenticated()) {

//当没有认证的时候讲用户名和密码封装成UsernamePasswordToken对象

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

token.setRememberMe(true);

try {

//执行登录

currentUser.login(token);

}catch (AuthenticationException ae) {

System.out.println("登录失败" + ae.getMessage());

}

}

ModelAndView mv = new ModelAndView();

mv.setViewName("list");

return mv;

}

}

UserMapper

public interface UserMapper {

@Select("select * from user")

List<User> list();

@Select("select * from user where name=#{username}")

@Results({

@Result(id = true, property = "user_id", column = "user_id"),

@Result(property = "name", column = "name"),

@Result(property = "password", column = "password"),

@Result(property = "roles", column = "user_id", javaType = java.util.List.class, many = @Many(select = "com.example.mapper.RoleMapper.findAllRole")),

})

User findUserByName(String username);

}

RoleMapper

public interface RoleMapper {

@Select("SELECT * FROM role WHERE role_id IN (SELECT role_id FROM user_role WHERE user_id=#{user_id})")

List<Role> findAllRole(Integer user_id);

}

Service

@Service

public class UserServiceImpl implements UserService {

@Resource

private UserMapper userMapper;

@Override

public List<User> list() {

// System.out.println(userMapper.list());

//获取controller层的session

//这样的好处就是即使在Service层也能随时的获取到session中的数据

Session session = SecurityUtils.getSubject().getSession();

Object val = session.getAttribute("key");

System.out.println(val);

return userMapper.list();

}

@Override

public User findUserByName(String username) {

return userMapper.findUserByName(username);

}

}

数据库中的表

CREATE TABLE `role` (

`role_id` int(11) NOT NULL AUTO_INCREMENT,

`role_name` varchar(30) DEFAULT NULL,

PRIMARY KEY (`role_id`)

) ENGINE=InnoDB AUTO_INCREMENT=6 DEFAULT CHARSET=utf8;

insert into `role`(`role_id`,`role_name`) values (1,'admin'),(2,'user');

-- 其中的密码都是加密后的,原始密码123456

CREATE TABLE `user` (

`user_id` int(11) NOT NULL AUTO_INCREMENT,

`name` varchar(30) DEFAULT NULL,

`password` varchar(100) DEFAULT NULL,

PRIMARY KEY (`user_id`)

) ENGINE=InnoDB AUTO_INCREMENT=5 DEFAULT CHARSET=utf8;

insert into `user`(`user_id`,`name`,`password`) values (1,'zhangsan','2a0d136ceacafe198ea64ac09daaf1b6'),(4,'zhangsan1','e1fc4745dd8643de517a9739f5405cf864ed313b');

ShiroRealm

public class ShiroRealm extends AuthorizingRealm {

@Autowired

private UserService userService;

/*

* Controller中的UsernamePasswordToken中的数据传到了这里,所以

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

System.out.println("执行了ShiroRealm" + authenticationToken);

//1 把AuthenticationToken转换成UsernamePasswordToken对象

UsernamePasswordToken token = (UsernamePasswordToken) authenticationToken;

//2 从UsernamePasswordToken对象中获取到username

String username = token.getUsername();

//3 调用数据库,从数据库中查询到username对应的用户记录

User user = userService.findUserByName(username);

//5 根据用户的情况信息决定是否抛出AuthenticationException异常

if ("monster".equals(username)) {

throw new LockedAccountException("用户被锁定");

}

//4 若用户不存在,可以抛出UnknownAccountException异常

if (user == null) {

throw new UnknownAccountException("用户不存在");

}

//6 根据用户的情况,来构建AuthenticationInfo对象返回,AuthenticationInfo是一个接口,通常使用的实现类是SimpleAuthenticationInfo

// 参数:principals:认证的实体信息,credentials:密码,realmName:当前realm对象的name,调用父类的getName()方法即可

//盐值 credentialsSalt :

Object principals = username;

Object credentials = user.getPassword();

ByteSource credentialsSalt = ByteSource.Util.bytes(username);

String realmName = getName();

SimpleAuthenticationInfo info = new SimpleAuthenticationInfo(principals, credentials, credentialsSalt, realmName);

return info;

}

//授权时需要实现的方法

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

return null;

}

此时还要在applicationContext.xml中的shiroFilter加上:/login = anon,以免登录请求被拦截。上面的认证方法中用了盐值对密码进行了加密(盐之尽量使用唯一的,这里的盐值使用的是用户名),具体的盐值是通过各自的用户名算出来的:ByteSource credentialsSalt = ByteSource.Util.bytes(username);。

下面是根据用户名以及密码算出加密后的密码的计算方法:

/*参数分别是:加密算法、密码、盐值、加密次数*/

Object result = new SimpleHash("MD5", "123456", "zhangsan", 1024);

System.out.println(result);

要想让Shiro在认证的时候对从前台区的密码进行加密比对还需要在applicationContext.xml文件中配置如下:

<bean id="jdbcRealm" class="com.example.realms.ShiroRealm">

<property name="credentialsMatcher">

<bean class="org.apache.shiro.authc.credential.HashedCredentialsMatcher">

<property name="hashAlgorithmName" value="MD5"></property>

<property name="hashIterations" value="1024"></property><!-- 指定加密的次数 -->

</bean>

</property>

</bean>

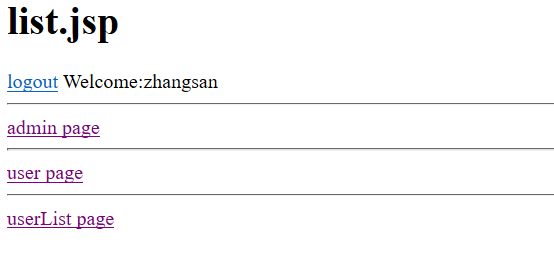

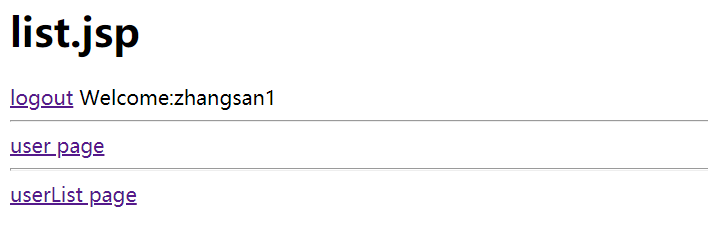

这时候就可以启动项目验证下了,通过用户名和密码成功登陆,来到list.jsp页面。 这时候我们我们再回到登录,然后随便输入一些登录信息,发现也能重新登录,这是什么原因呢?原因是Shiro自带缓存功能。为了我们方便测试,我们可以在list.jsp页面中增加一个退出登录的URL,如下:

Shiro实现退出

Shiro实现退出很简单,类似于Spring Security,只需要加一个退出的URL,然后在shiroFilter中配置为退出URL就可以:

list.jsp中加上:

<a href="logout">logout</a>

shiroFilter请求拦截中加上:

/logout = logout

Shiro多Realm验证

实际开发中可能会把数据放在不同的数据库中,同样的数据可能Mysql有,Oracle中也有,Mysql中用的算法是MD5,而Oracle中的加密算法用的SHA1,这时候我们进行用户认证的时候就需要访问这两个数据库,就需要多个Realm,涉及到多个Realm还会有认证策略的问题。

首先可以先创建一个新的Shiro,把之前的代码复制一份如下,但是加密算法更换成SHA1

public class SecondRealm extends AuthenticatingRealm {

@Autowired

private UserService userService;

//密码加盐目的就是当密码相同时加密后的结果不同

/*

* Controller中的UsernamePasswordToken中的数据传到了这里

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

System.out.println("执行了SecondRealm" + authenticationToken);

//1 把AuthenticationToken转换成UsernamePasswordToken对象

UsernamePasswordToken token = (UsernamePasswordToken) authenticationToken;

//2 从UsernamePasswordToken对象中获取到username

String username = token.getUsername();

//3 调用数据库,从数据库中查询到username对应的用户记录

User user = userService.findUserByName(username);

//5 根据用户的情况信息决定是否抛出AuthenticationException异常

if ("monster".equals(username)) {

throw new LockedAccountException("用户被锁定");

}

//4 若用户不存在,可以抛出UnknownAccountException异常

if (user == null) {

throw new UnknownAccountException("用户不存在");

}

//6 根据用户的情况,来构建AuthenticationInfo对象返回,AuthenticationInfo是一个接口,通常使用的实现类是SimpleAuthenticationInfo

// 参数:principals:认证的实体信息,credentials:密码,realmName:当前realm对象的name,调用父类的getName()方法即可

//盐值 credentialsSalt :

Object principals = username;

Object credentials = user.getPassword();

ByteSource credentialsSalt = ByteSource.Util.bytes(username);

String realmName = getName();

SimpleAuthenticationInfo info = new SimpleAuthenticationInfo(principals, credentials, credentialsSalt, realmName);

return info;

}

public static void main(String[] args) {

/*参数分别是:加密算法、密码、盐值、加密次数*/

Object result = new SimpleHash("SHA1", "123456", "zhangsan1", 1024);

System.out.println(result);

}

}

配置到IOC容器中

applicationContext.xml 加上

<bean id="SecondRealm" class="com.example.realms.SecondRealm">

<property name="credentialsMatcher">

<!-- 注入加密算法 -->

<bean class="org.apache.shiro.authc.credential.HashedCredentialsMatcher">

<property name="hashAlgorithmName" value="SHA1"/>

<property name="hashIterations" value="1024"/><!-- 指定加密的次数 -->

</bean>

</property>

</bean>

我们还需要将这两个Realm配置为一个认证器

<bean id="authenticator" class="org.apache.shiro.authc.pam.ModularRealmAuthenticator">

<!-- 这个也是默认的认证器,不配至也是可以的 -->

<property name="authenticationStrategy">

<bean class="org.apache.shiro.authc.pam.AtLeastOneSuccessfulStrategy"/>

</property>

</bean>

bean为Spring Security中注入:

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="cacheManager" ref="cacheManager"/>

<property name="authenticator" ref="authenticator"/>

<property name="realms">

<list>

<ref bean="jdbcRealm"/>

<ref bean="SecondRealm"/>

</list>

</property>

</bean>

这样就配置完成了,由于我对zhangsan的用户使用的是MD5加密,对zhangsan1使用的是SHA1算法加密,并且使用的认证策略是只要有一个成功就可以认证通过。这时我们可以在每个Realm中加上对应的日志,然后再启动分别登陆这两个用户就会发现,打印的日志信息有所区别,但是都能登陆成功。这时候多Realm的认证就实现了。

认证策略

- AuthenticationStrategy 接口的默认实现:

- FirstSuccessfulStrategy:只要有一个 Realm 验证成功即可,只返回第 一个 Realm 身份验证成功的认证信息,其他的忽略;

- AtLeastOneSuccessfulStrategy:只要有一个Realm验证成功即可,和 FirstSuccessfulStrategy 不同,将返回所有Realm身份验证成功的认证信 息;默认的认证策略,只要有一个成功就可以了

- AllSuccessfulStrategy:所有Realm验证成功才算成功,且返回所有 Realm身份验证成功的认证信息,如果有一个失败就失败了。

- ModularRealmAuthenticator 默认是 AtLeastOneSuccessfulStrategy

策略

使用在这里面指定即可

<bean id="authenticator" class="org.apache.shiro.authc.pam.ModularRealmAuthenticator">

<!-- 配置认证策略 AllSuccessfulStrategy -->

<!--

<property name="authenticationStrategy">

<bean class="org.apache.shiro.authc.pam.AllSuccessfulStrategy"/>

</property>-->

<property name="authenticationStrategy">

<bean class="org.apache.shiro.authc.pam.AtLeastOneSuccessfulStrategy"/>

</property>

</bean>

四、授权

- 授权,也叫访问控制,即在应用中控制谁访问哪些资源(如访问页面/编辑数据/页面操作 等)。在授权中需了解的几个关键对象:主体(Subject)、资源(Resource)、权限 (Permission)、角色(Role)。

- 主体(Subject):访问应用的用户,在 Shiro 中使用 Subject 代表该用户。用户只有授权 后才允许访问相应的资源。

- 资源(Resource):在应用中用户可以访问的 URL,比如访问 JSP 页面、查看/编辑某些 数据、访问某个业务方法、打印文本等等都是资源。用户只要授权后才能访问。

- 权限(Permission):安全策略中的原子授权单位,通过权限我们可以表示在应用中用户 有没有操作某个资源的权力。即权限表示在应用中用户能不能访问某个资源,如:访问用 户列表页面查看/新增/修改/删除用户数据(即很多时候都是CRUD(增查改删)式权限控 制)等。权限代表了用户有没有操作某个资源的权利,即反映在某个资源上的操作允不允许。

- Shiro 支持粗粒度权限(如用户模块的所有权限)和细粒度权限(操作某个用户的权限, 即实例级别的)

- 角色(Role):权限的集合,一般情况下会赋予用户角色而不是权限,即这样用户可以拥有 一组权限,赋予权限时比较方便。典型的如:项目经理、技术总监、CTO、开发工程师等 都是角色,不同的角色拥有一组不同的权限。

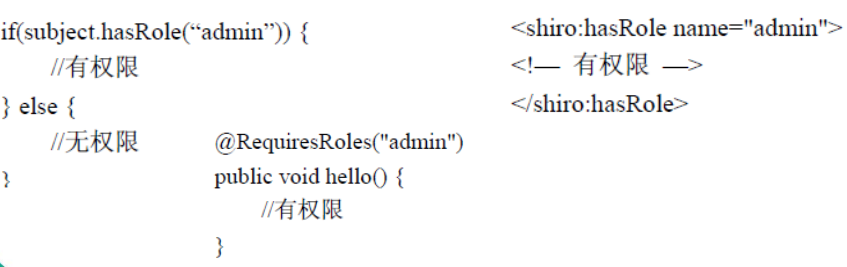

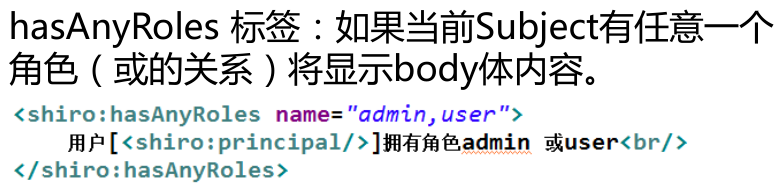

授权方式

Shiro 支持三种方式的授权:

– 编程式:通过写if/else 授权代码块完成

– 注解式:通过在执行的Java方法上放置相应的注解完成,没有权限将抛出相

应的异常

– JSP/GSP 标签:在JSP/GSP 页面通过相应的标签完成

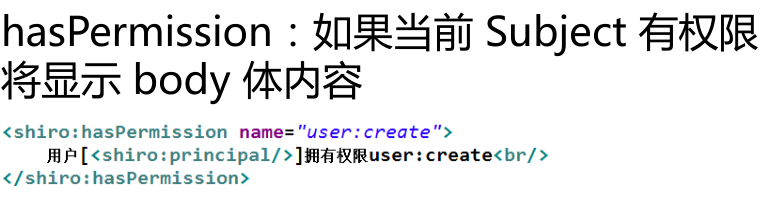

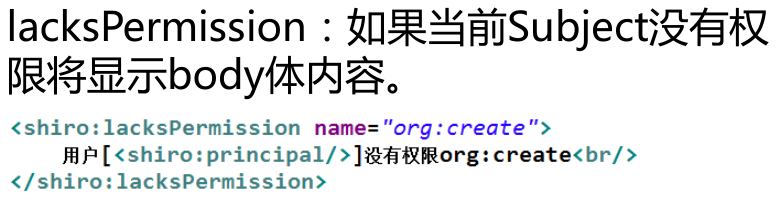

页面中例如:

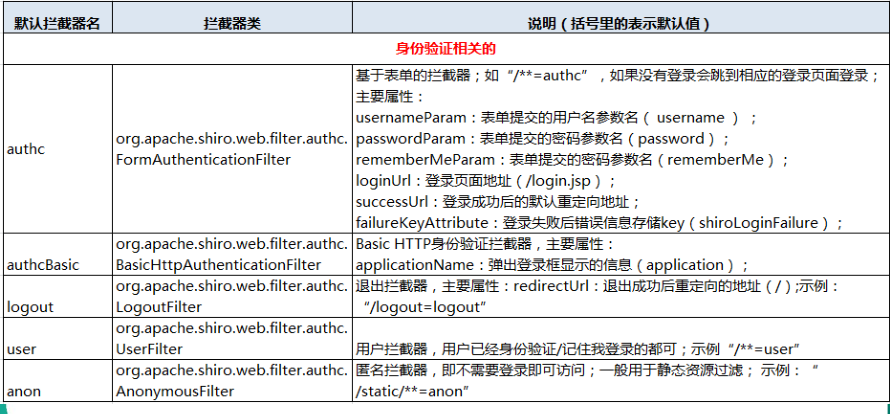

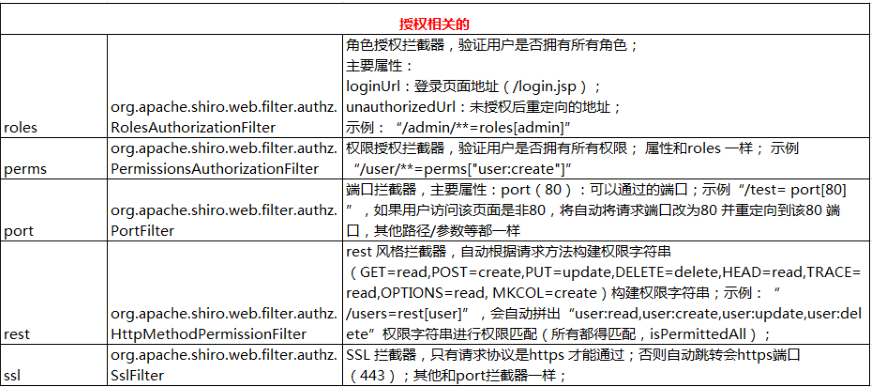

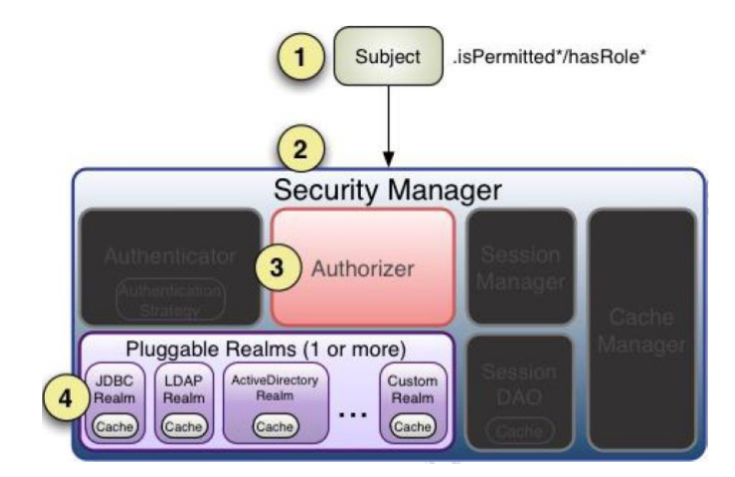

默认拦截器

Shiro 内置了很多默认的拦截器,比如身份验证、授权等相关的。默认拦截器可以参考org.apache.shiro.web.filter.mgt.DefaultFilter中的枚举拦截器:

public enum DefaultFilter {

anon(AnonymousFilter.class),

authc(FormAuthenticationFilter.class),

authcBasic(BasicHttpAuthenticationFilter.class),

logout(LogoutFilter.class),

noSessionCreation(NoSessionCreationFilter.class),

perms(PermissionsAuthorizationFilter.class),

port(PortFilter.class),

rest(HttpMethodPermissionFilter.class),

roles(RolesAuthorizationFilter.class),

ssl(SslFilter.class),

user(UserFilter.class);

身份验证相关的

授权相关的

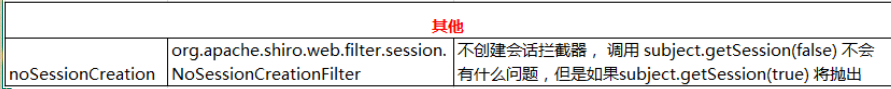

授权流程

- 1、首先调用 Subject.isPermitted*/hasRole* 接口,其会委托给 SecurityManager,而 SecurityManager 接着会委托给 Authorizer;

- 2、Authorizer是真正的授权者,如果调用如 isPermitted(“user:view”),其首先会通过

- PermissionResolver 把字符串转换成相应的 Permission 实例;

- 3、在进行授权之前,其会调用相应的 Realm 获取 Subject 相应的角 色/权限用于匹配传入的角色/权限;

- 4、Authorizer 会判断 Realm 的角色/权限是否和传入的匹配,如果 有多个Realm,会委托给 ModularRealmAuthorizer 进行循环判断, 如果匹配如 isPermitted*/hasRole* 会返回true,否则返回false表示 授权失败。

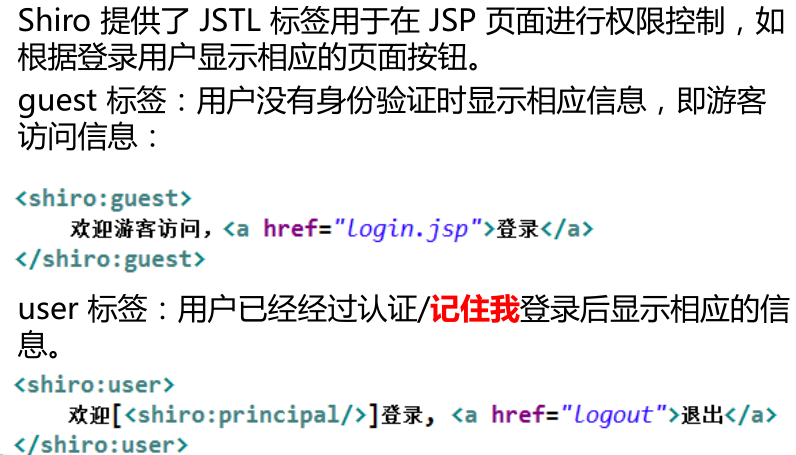

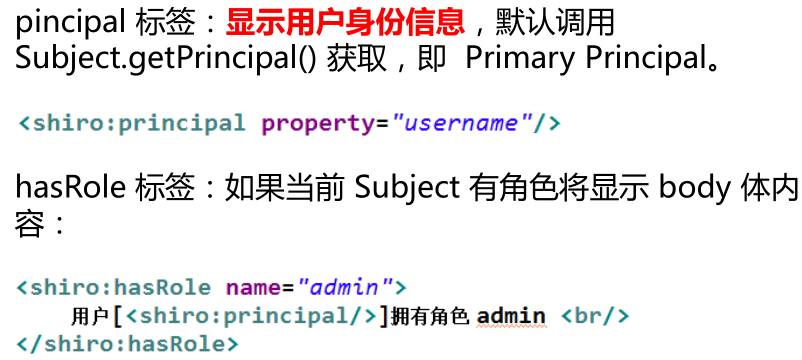

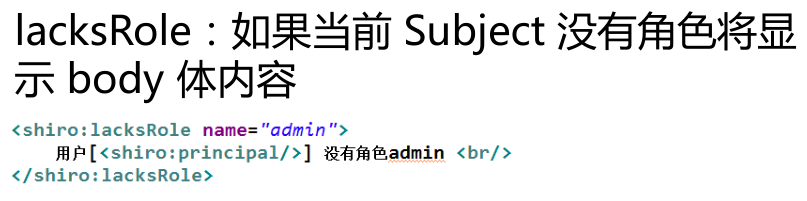

Shiro常用标签

接下来

在list.jsp中加上

<hr>

<a href="admin.jsp">admin page</a>

<hr>

<a href="user.jsp">user page</a>

再在webapp目录下创建admin.jsp和user.jsp两个页面

然后在id为shiroFilter的bean中加入:注意这两个必须配置在/** = authc的前面,否则会被覆盖

/user.jsp = roles[user]

/admin.jsp = roles[admin]

然后可以登录测试了,测试的结果我们可以看到当我们访问前面两个定义的地址的时候就会跳转到unauthorized.jsp,这说明我们并没拥有对应的角色。

接下来实现认证方法:

注意:

- 授权需要继承 AuthorizingRealm 类, 并实现其 doGetAuthorizationInfo 方法

- AuthorizingRealm 类继承自 AuthenticatingRealm, 但没有实现 AuthenticatingRealm 中的

doGetAuthenticationInfo, 所以认证和授权只需要继承 AuthorizingRealm 就可以了. 同时实现他的两个抽象方法.

接下来实现授权方法

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

System.err.println("走授权方法了");

//从PrincipalCollection中获取用户登录信息

Object principal = principalCollection.getPrimaryPrincipal();

System.out.println("principal 的值为:" + principal.toString());

//利用登录的用户信息来作为当前用户的角色或权限(可能需要查询数据库)

Set<String> roles = new HashSet<>();

System.err.println("调用findUserByName查询方法了");

User user = userService.findUserByName(principal.toString());

List<Role> roleList = user.getRoles();

for (Role role : roleList) {

roles.add(role.getRole_name());

System.out.println("角色有:---------------》" + role.getRole_name());

}

//创建SimpleAuthorizationInfo对象

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo(roles);

return info;

}

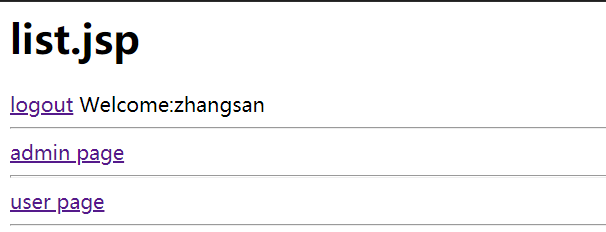

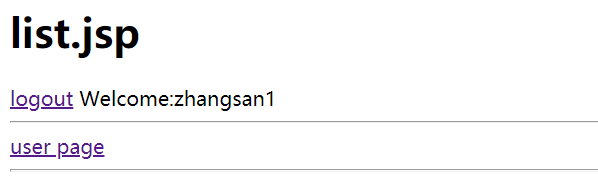

然后我们登录测试

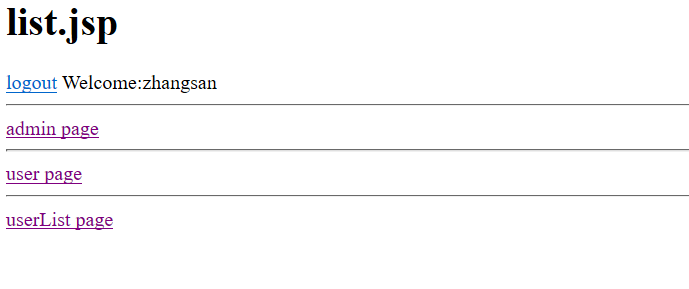

可以看到这时候zhangsan用户可以访问到admin.jsp,也可以访问到user.jsp,而zhangsan1用户只能访问user.jsp页面。

这时候我们们来测试两个Shiro标签

Welcome:<shiro:principal></shiro:principal>

<%-- 当满足角色的时候显示 --%>

<shiro:hasRole name="admin">

<hr>

<a href="admin.jsp">admin page</a>

</shiro:hasRole>

<shiro:hasRole name="user">

<hr>

<a href="user.jsp">user page</a>

</shiro:hasRole>

然后重新部署,然后访问就可以看到拥有不同的角色可以看到不同的数据展示 zhangsan用户登录

zhangsan1用户登录

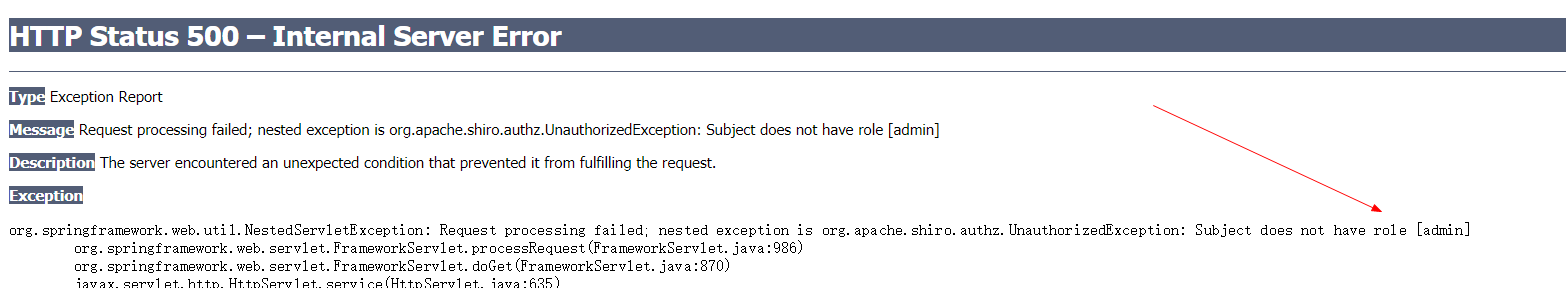

权限注解

- @RequiresAuthentication:表示当前Subject已经通过login 进行了身份验证;即 Subject. isAuthenticated() 返回 true

- @RequiresUser:表示当前 Subject 已经身份验证或者通过记 住我登录的。

- @RequiresGuest:表示当前Subject没有身份验证或通过记住 我登录过,即是游客身份。

- @RequiresRoles(value={“admin”, “user”}, logical= Logical.AND):表示当前 Subject 需要角色 admin 和user

- @RequiresPermissions (value={“user:a”, “user:b”}, logical= Logical.OR):表示当前 Subject 需要权限 user:a 或 user:b。

权限的注解可以放在controller层对应的方法上,也可以放在service层对应的方法上

注意:要想Shiro中注解生效,还需要在SpringMVC中加入如下的bean

<!-- 想要shiro开启注解功能必须在spring-mvc配置文件中加入如下配置 -->

<bean class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator"

depends-on="lifecycleBeanPostProcessor">

<property name="proxyTargetClass" value="true" />

</bean>

<bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor">

<property name="securityManager" ref="securityManager" />

</bean>

举个例子:

这里我就在controller层测试一下了

在UserController中加入如下:(service和dao前面已经实现了)

@RequiresRoles({"admin"})

@RequestMapping("/userList")

public String list() {

return userService.list().toString();

}

然后在list.jsp中再加入一个链接:

<hr>

<a href="userList">userList page</a>

测试下效果:

zhangsan1登录

当用zhangsan登录就可以正常访问了

我们这时候 注意到受保护的资源是配死在xml文件中的,这样当然也可以,但是如果这样的权限资源特别多,那么这样配就不是太方便了,我们还是希望把这些东西放在数据库中,然后通过sql的方式把他取出来,如何做到呢?我们只需要构建一个map即可。

首先我们把之前的相关配置信息注释掉

<!-- <property name="filterChainDefinitions">

<value>

/login.jsp = anon

/login = anon

/logout = logout

/user.jsp = roles[user]

/admin.jsp = roles[admin]

/** = authc

</value>

</property>-->

然后在shiroFilter里面注入一个filterChainDefinitionMap

<property name="filterChainDefinitionMap" ref="filterChainDefinitionMap"></property>

再在shiroFilter外面配置

<!-- 配置一个 bean, 该 bean 实际上是一个 Map. 通过实例工厂方法的方式 -->

<bean id="filterChainDefinitionMap"

factory-bean="filterChainDefinitionMapBuilder" factory-method="buildFilterChainDefinitionMap"></bean>

<bean id="filterChainDefinitionMapBuilder"

class="com.example.factory.filterChainDefinitionMapBuilder"></bean>

然后创建com.example.factory.filterChainDefinitionMapBuilder

public class filterChainDefinitionMapBuilder {

public LinkedHashMap<String, String> buildFilterChainDefinitionMap() {

LinkedHashMap<String, String> map = new LinkedHashMap<>();

map.put("/login.jsp", "anon");

map.put("/login", "anon");

map.put("/logout", "logout");

map.put("/user.jsp", roles[user]");

map.put("/admin.jsp", roles[admin]");

map.put("/**", "authc");

return map;

}

}

然后测试一下,效果与之前一样没问题。

会话管理

Shiro 提供了完整的企业级会话管理功能,不依赖于底层容 器(如web容器tomcat),不管 JavaSE 还是 JavaEE 环境 都可以使用,提供了会话管理、会话事件监听、会话存储/ 持久化、容器无关的集群、失效/过期支持、对Web 的透明 支持、SSO 单点登录的支持等特性。

会话相关的API

- Subject.getSession():即可获取会话;其等价于 Subject.getSession(true),即如果当前没有创建 Session 对象会创建 一个;Subject.getSession(false),如果当前没有创建 Session 则返回 null

- session.getId():获取当前会话的唯一标识

- session.getHost():获取当前Subject的主机地址

- session.getTimeout() & session.setTimeout(毫秒):获取/设置当 前Session的过期时间

- session.getStartTimestamp() & session.getLastAccessTime(): 获取会话的启动时间及最后访问时间;如果是 JavaSE 应用需要自己定 期调用 session.touch() 去更新最后访问时间;如果是 Web 应用,每 次进入 ShiroFilter 都会自动调用 session.touch() 来更新最后访问时间。

- session.touch() & session.stop():更新会话最后访问时 间及销毁会话;当Subject.logout()时会自动调用 stop 方法 来销毁会话。如果在web中,调用 HttpSession. invalidate() 也会自动调用Shiro Session.stop 方法进行销毁Shiro 的会 话

- session.setAttribute(key, val) & session.getAttribute(key) & session.removeAttribute(key):设置/获取/删除会话属 性;在整个会话范围内都可以对这些属性进行操作

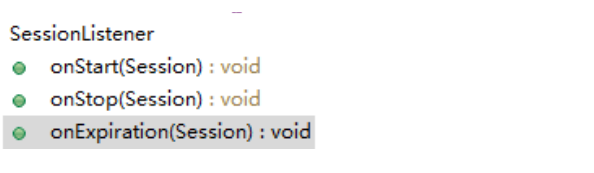

会话监听器

- 会话监听器用于监听会话创建、过期及停止事件

我们来测试一下Shiro相关的session API

在controller层中的list方法中加入

@RequiresRoles({"admin"})

@RequestMapping("/userList")

public String list(HttpSession session) {

session.setAttribute("key", "values");

return userService.list().toString();

}

在service层中

@Override

public List<User> list() {

Session session = SecurityUtils.getSubject().getSession();

Object val = session.getAttribute("key");

System.out.println(val);

return userMapper.list();

}

重新部署测试一下,当使用zhangsan登录访问userList路径的时候可以看到控制台打印在controller层加入的session数据。这在开发的时候还是比较方便的一个应用。

Shiro中的RememberMe

- Shiro 提供了记住我(RememberMe)的功能,比如访问如淘宝 等一些网站时,关闭了浏览器,下次再打开时还是能记住你是谁, 下次访问时无需再登录即可访问,基本流程如下:

- 1、首先在登录页面选中 RememberMe 然后登录成功;如果是 浏览器登录,一般会把 RememberMe 的Cookie 写到客户端并 保存下来;

- 2、关闭浏览器再重新打开;会发现浏览器还是记住你的;

- 3、访问一般的网页服务器端还是知道你是谁,且能正常访问;

- 4、但是比如我们访问淘宝时,如果要查看我的订单或进行支付 时,此时还是需要再进行身份认证的,以确保当前用户还是你。

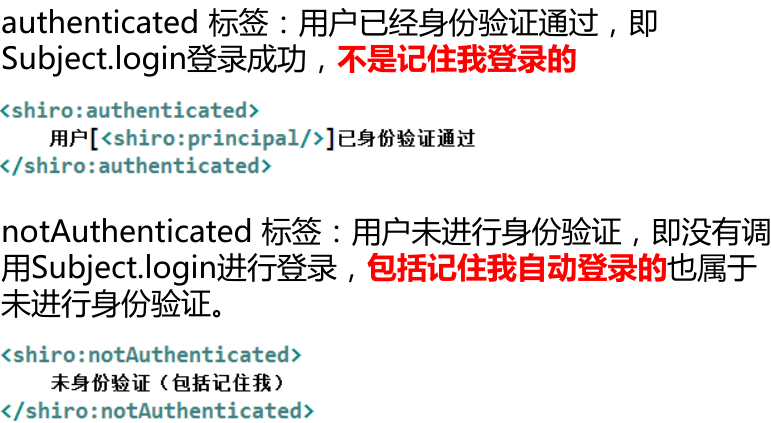

认证和记住我

- subject.isAuthenticated() 表示用户进行了身份验证登录的, 即使有 Subject.login 进行了登录;

- subject.isRemembered():表示用户是通过记住我登录的, 此时可能并不是真正的你(如你的朋友使用你的电脑,或者 你的cookie 被窃取)在访问的

- 两者二选一,即 subject.isAuthenticated()==true,则 subject.isRemembered()==false;反之一样。

建议

- 访问一般网页:如个人在主页之类的,我们使用user 拦截 器即可,user 拦截器只要用户登录 (isRemembered() || isAuthenticated())过即可访问成功;

- 访问特殊网页:如我的订单,提交订单页面,我们使用 authc 拦截器即可,authc 拦截器会判断用户是否是通过 Subject.login(isAuthenticated()==true)登录的,如 果是才放行,否则会跳转到登录页面叫你重新登录。

我们对filterChainDefinitionMapBuilder中的配置进行如下的修改

map.put("/user.jsp", "authc,roles[user]");/* 必须是被认证之后的,这里指的是退出浏览器重新打开之后访问需要这里指定的角色的权限就要重新登录 */

map.put("/admin.jsp", "authc,roles[admin]");/* 必须是被认证之后的,这里指的是退出浏览器重新打开之后访问需要这里指定的角色的权限就要重新登录 */

map.put("/list.jsp", "user");

前提我们在登录方法中加入了token.setRememberMe(true);

在实际的开发中应该是在登录页面加上一个checkbox组件,然后后台根据前台传过来有没有勾选来判断是不是应该设置token.setRememberMe(true);

测试一下

首先登录