网络基础知识

一. TCP/IP协议基础

- TCP/IP协议简介

- 传输控制协议/网际协议

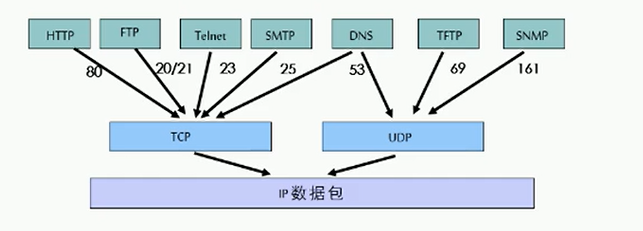

- 指能够在多个不同网络间实现信息传输的协议簇。TCP/IP协议不仅仅指的是TCP 和IP两个协议,而是指一个由FTP、SMTP、TCP、UDP、IP等协议构成的协议簇, 只是因为在TCP/IP协议中TCP协议和IP协议最具代表性,所以被称为TCP/IP协议

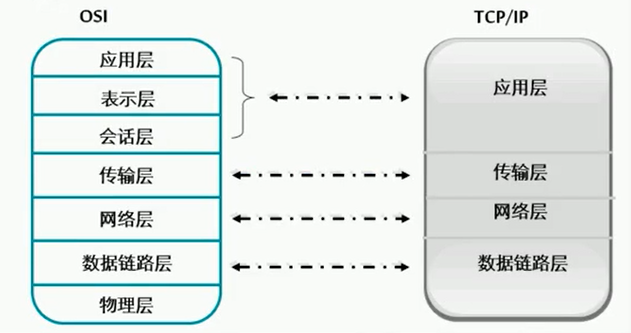

- TCP/IP和OSI的对应关系

TCP/IP协议栈具有简单的分层设计,与OSI参考模型有清晰的对应关系(如图1)

图1:

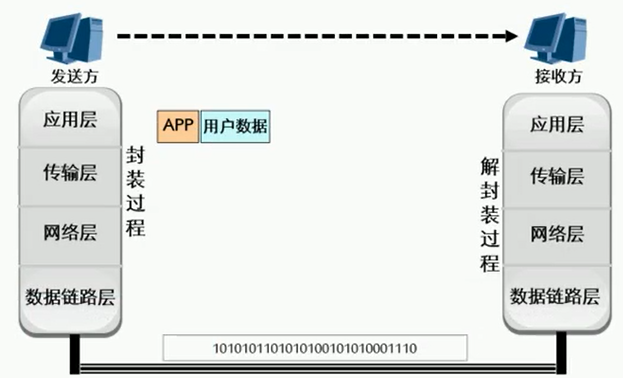

封装过程由上到下(如图左侧),解封过程由下到上(如图右侧)

图2:

1)源套接字 : 源IP地址 + 协议 +源端口

2)目的套接字 : 目的IP地址 + 协议 +目的端口

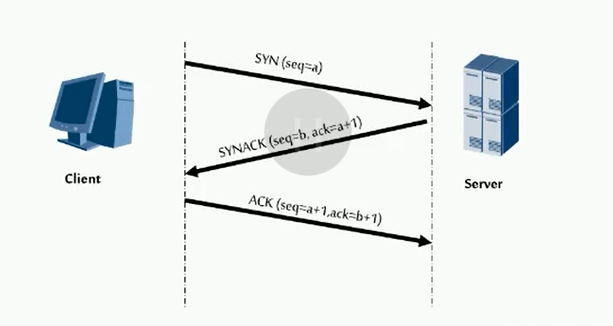

1)TCP比UCP靠谱,所以3次握手

2)比如打电话TCP会确认有没有打通,在说。而UCP不管打没打通,直接说

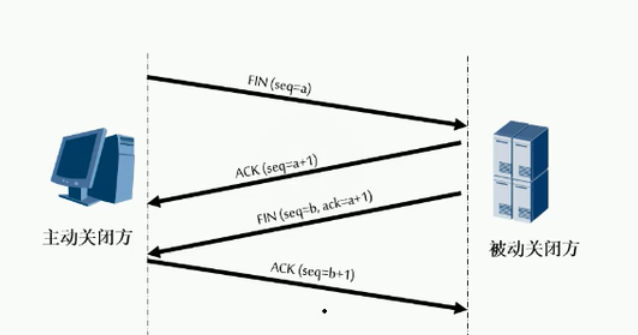

1)四次挥手

二. TCP/IP协议安全

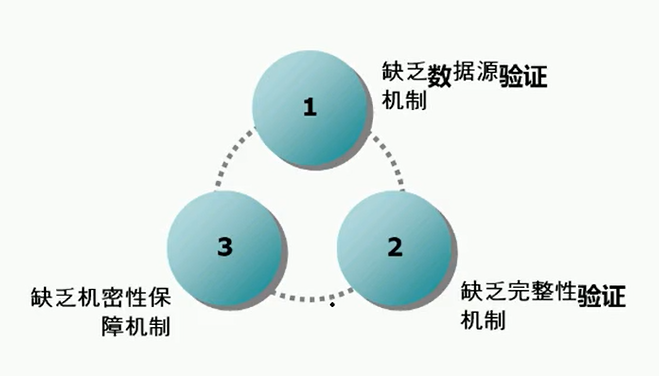

- TCP/IP协议栈-IPV4安全隐患

- TCP/IP协议栈常见的安全风险

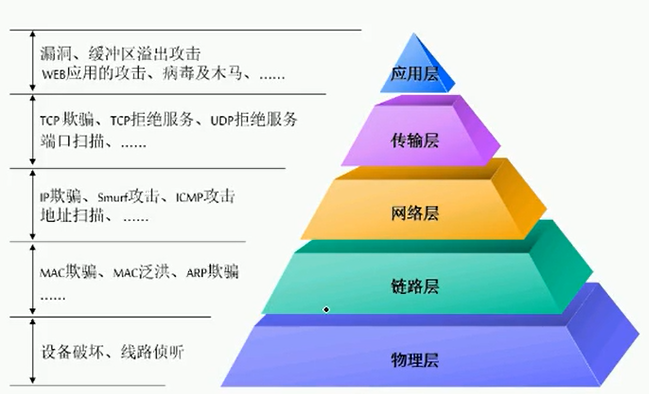

1)物理层

- 设备破环 : 物理破坏

- 线路侦听 : 物理层网络设备 ,无线网络。

- 线路侦听的防范:

a.对于网络中使用的集线器,中继器之类的,有条件的话置换设备为交换机等。

b.对于无线网络,使用强的认证及加密机制,这样窃听者即使能获取到传输信号,也很难把原始信息还原

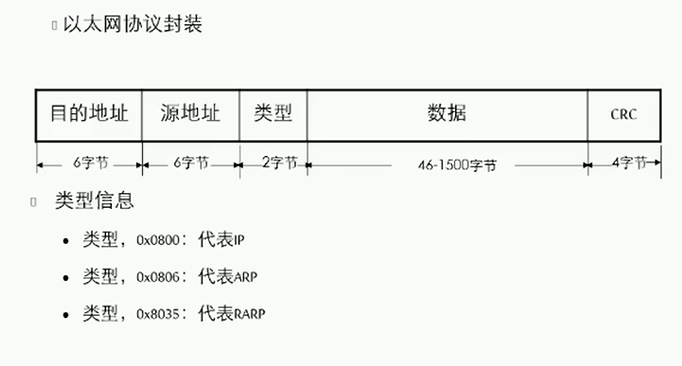

2)链路层

- a) MAC欺骗 : 其是一种非常直观的攻击,攻击者将自己的MAC地址更改为受信任系统的地址

- 防范:在交换机上配置静态MAC地址始终与特定端口号绑定

- b) MAC泛洪:其攻击利用了交换机的MAC学习机制,MAC表项的数目限制,交换机的转发机制

- 防范: 配置静态MAC转发表 , 配置端口的MAC学习数目限制

- c) ARP欺骗 : 当A与b需要通讯时,A发送ARP Request询问B的MAC地址;B发送ARP Reply 告诉A自己的MAC地址

3)网络层

- a)IP欺骗攻击 : 节点间的信任关系有时会根据IP地址来建立;攻击者使用相同的Ip地址可以模仿网络上合法主机,访问关键信息

- b) surf攻击 : 攻击者会发送一个ping报文 ,Request源是被攻击者的地址,目的是受害者的广播,让所有人都给他回应,导致被攻击者累瘫

- ICMP攻击 重定和不可达攻击 : 比如路由器器收到报文后,检测到这个路由不是最优的,他会给该主机发重定向或不可达,请求主机改变路由

- IP地址扫描: 攻击者运用ICMP报文探测目标地址,totontongtong'gtong'gutong'guo通过判断是否有应答报文,以确定哪些目标系统确实存活并且连接在目标网络上

4)*传输层

- TCP欺骗 : 第三者先破环掉一方,再用B的地址作为源地址给A发送TCP SYN报文,之后通过不断测试,完成握手,建立连接

- TCP拒绝服务 - SYN Flood攻击:

a. 原理:通过三次握手与服务器不完全建立TCP连接(不回复最后一次,称为半开连接,服务器会一直保持半开链接,但是这种状态又是有限的)

b. 攻击者大量发送SYN报文,造成大量未完全建立的TCP连接,占用被攻击者的资源

c. 解决办法 : 缩短半开连接所等待的连接 - UDP拒绝服务 -- UDP Flood攻击 : 攻击者通过向服务器发送大量的UDP报文,占用服务器的链路带宽

- 端口d扫描攻击 : 也是攻击前的一个准备,通常使用一些软件,向大范围的主机的一系列TCP/UDP端口发起连接,h根据应答报文判断主机是否使用这些端口服务

5)应用层

- 缓冲区溢出攻击 :

a. 攻击软件系统的行为中,最常见的一种方法

b. 可以从本地实施,也可从远端实施

c. 利用系统中的缺陷,以高操作权限运行攻击代码

d. 漏洞与操作系统和体系结构相关,需攻击者有较高的知识/技巧

三. 常见网络攻击方式

- 被动攻击 :不影响正常通信,只是窃取下信息

- 主动攻击 : 直接搞瘫网络

- 中间人攻击 :第三方将窃取到A的信息篡改后再发送给A本来要传递的人

四. 随心记

前端小知识点:

- 默认图片起始源位置 为padding-box

- background-origin:content-box 将图片起始源位置设置为content-box

- 可配合background-position使用